Dalam era digital yang semakin kompleks, penerapan NIST Cyber Security Frameworks (NIST CSF) menjadi sangat penting bagi bisnis untuk melindungi aset dan data sensitif mereka. NIST CSF menawarkan pendekatan yang terstruktur dan fleksibel dalam mengelola risiko keamanan siber, yang dapat disesuaikan dengan keputuhan spesifik setiap organisasi atau perusahaan.

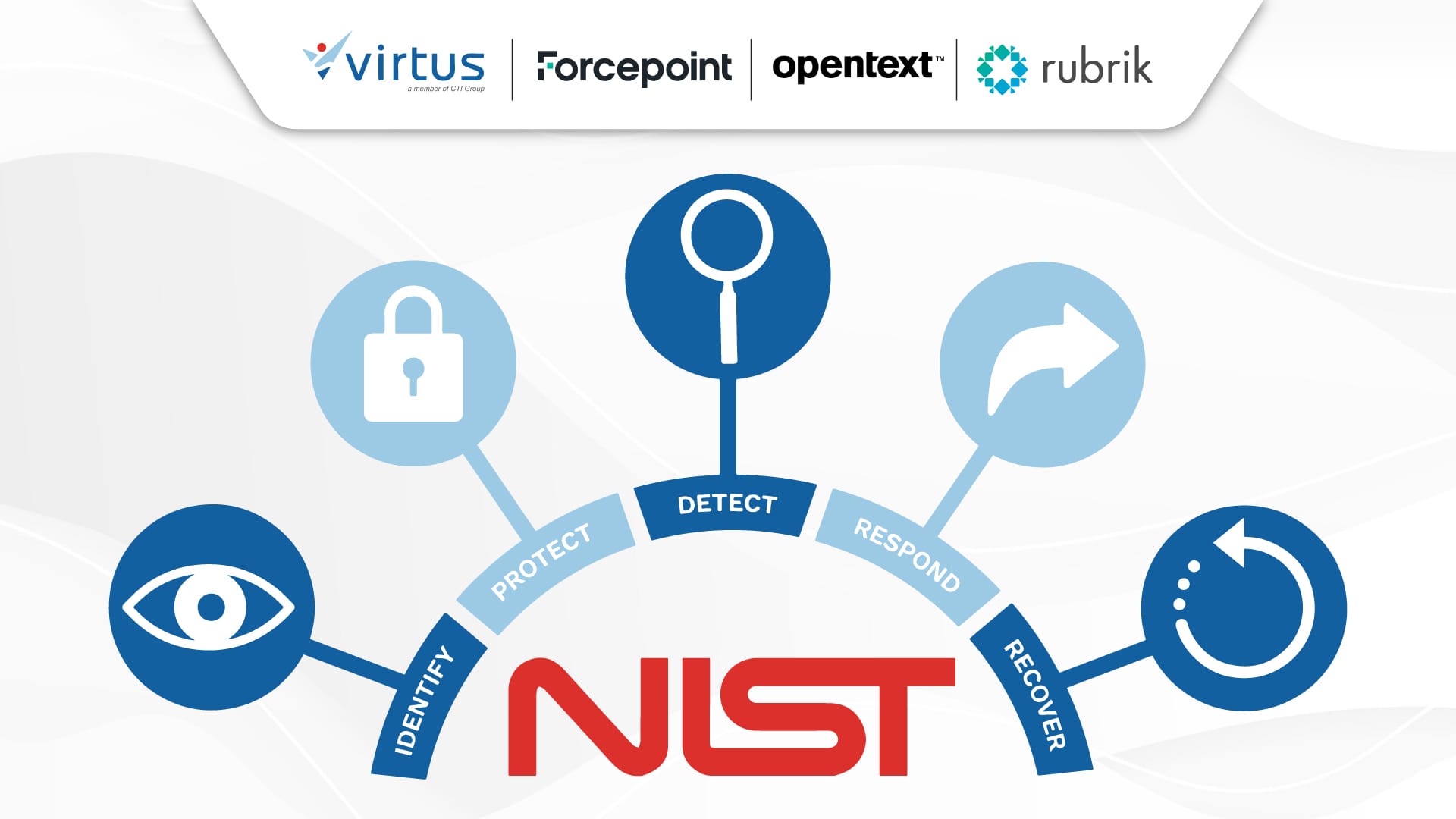

Dengan mengikuti kerangka kerja ini, perusahaan tidak hanya dapat meningkatkan ketahanan terhadap serangan siber, tetapi juga membangun kepercayaan yang lebih kuat drngan mitra dan pelanggan. Penerapan NIST CSF melibatkan lima fungsi: Identifikasi Perlindungan, Deteksi, Respons, dan Pemulihan. Artikel ini akan membahas lima langkah efektif yang dapat membantu bisnis menerapkan NIST CSF agar terhindar dari ancaman siber dan mengurangi risiko pelanggaran data dengan memastikan kepatuhan terhadap regulasi yang berlaku.

Apa itu NIST Cybersecurity Framework dan Pentingnya untuk Bisnis

NIST Cybersecurity Framework adalah seperangkat panduan yang dirancang untuk membantu organisasi mengelola dan mengurangi risiko keamanan siber. Panduan yang dikembangkan oleh National Institute of Standards and Technology (NIST) ini merupakan kerangka kerja yang menyediakan bahasa umum dan metodologi sistematis untuk mengelola risiko keamanan siber. Dengan begitu, organisasi dapat leih memahami, mengkomunikasikan, dan mengelola upaya keamanan siber secara lebih baik.

NIST Cybersecurity Framework tak sekadar menjadi checklist, tetapi juga tools fleksibel agar tim IT dapat menyesuaikan kebutuhan, profil risiko, dan sumber daya unik masing-masing organisasi. Guideline ini memberikan pendekatan terukur untuk melindungi aset digital perusahaan skala kecil hingga besar yang memasuki ranah digital.

Struktur NIST Cybersecurity Framework

NIST Cybersecurity Framework diatur ke dalam lima fungsi inti yang mewakili aktivitas keamanan siber dalam suatu organisasi. Kelima fungsi ini tak ubahnya pilar yang mendukung strategi keamanan siber Anda.

1. Identify

Fungsi Identify adalah untuk memperoleh pemahaman mendalam mengenai konteks, sumber daya, dan risiko organisasi dengan melibatkan:

- Manajemen aset: mengkategorikan aset fisik dan digital Anda.

- Lingkungan bisnis: mengenali peran organisasi dalam rantai pasokan dan fungsi kritis.

- Governance: menetapkan kebijakan dan prosedur keamanan siber.

- Risk Assessment: mengidentifikasi ancaman dan kerentanan potensial.

Tantangan umum: banyak organisasi kesulitan dengan kurangnya visibilitas ke dalam aset sehingga mengarah pada risiko yang tidak terkelola.

Contoh implementasi: audit rutin untuk mempertahankan inventaris yang mutakhir dari semua aset hardware, software, dan data untuk menilai kekritisan dan kerentanan.

2. Protect

Fungsi Protect adalah menguraikan perlindungan yang sesuai untuk memastikan kualitas layanan. Berikut empat fungsi utama Protect:

- Kontrol akses: mengelola izin dan akses pengguna.

- Kesadaran dan pelatihan: mendidik karyawan mengenai praktik terbaik keamanan siber.

- Keamanan data: terapkan enkripsi dan langkah-langkah pencegahan kehilangan data.

- Teknologi pelindung: menerapkan firewall, antivirus software, dan sistem pencegahan intrusi.

Tantangan umum: human error sebagai faktor signifikan dalam pelanggaran keamanan karena kurangnya pelatihan.

Contoh implementasi: terapkan Multi-Factor Authentication (MFA) dan lakukan pelatihan karyawan secara teratur untuk mengenali upaya phishing.

3. Detect

Struktur ini berfokus pada deteksi real-time terkait peristiwa keamanan siber yang melibatkan tiga hal berikut:

- Anomali dan peristiwa: memantau aktivitas mencurigakan.

- Pemantauan berkelanjutan: awasi jaringan dan sistem secara real-time.

- Proses deteksi: menerapkan ambang batas peringatan dan protokol respons.

Tantangan umum: organisasi kerap menghadapi volume peringatan keamanan yang luar biasa, sehingga kesulitan mengidentifikasi anacaman yang sesungguhnya.

Contoh implementasi: gunakan analitik lanjutan dan Machine Learning untuk menyaring positif palsu dan menyoroti peringatan penting untuk tindakan sigap.

4. Respond

Fungsi ini melibatkan tahap pengembangan dan penerapan strategi untuk membendung dan mengurangi dampak insiden keamanan siber. Respond meliputi tahap:

- Perencanaan respons: memiliki rencana respons insiden.

- Komunikasi: berkordinasi dengan pemangku kepentingan dan otoritas.

- Analisis: memahami insiden untuk mencegah terjadinya kejadian serupa di masa depan.

- Mitigasi: menerapkan langkah-langkah untuk menghentikan penyebaran dan dampak insiden.

Tantangan umum: respons tertunda karena kurangnya rencana yang dapat memperburuk kerusakan akibat insiden.

Contoh implementasi: bentuk tim respons insiden dan lakukan pelatihan rutin untuk memastikan kesiapan.

5. Recover

Fungsi ini mendukung pemilhan tepat waktu ke operasi normal yang meliputi:

- Perencanaan pemulihan: mengembangkan strategi untuk memulihkan operasional.

- Perbaikan: belajar dari insiden untuk meningkatkan ketahanan.

- Komunikasi: menginformasiakan pemangku kepentingan selama tindakan pemulihan.

Tantangan umum: upaya pemulihan dapat terhambat oleh backup yang tidak memadai atau prosedur yang tidak teruji.

Contoh implementasi: backup data penting secara teratur ke lokasi aman di luar lokasi dan uji proses recovery untuk memastikan dapat bekerja ketika dibutuhkan.

4 Tier Implementasi NIST Cybersecurity

Untuk memastikan bisnis memiliki strategi perlindungan data yang andal, implementasi NIST cybersecurity framework harus melewati empat tier berikut:

- Tier 1 Partial: pada level ini, organisasi memiliki pendekatan tidak terstruktur terhadap keamanan siber. Aktivitas keamanan dilakukan secara ad hoc dan sedikit keselarasan antara manajemen risiko siber dan seluruh proses manajemen organisasi.

- Tier 2 Risk-informed: organisasi mulai memahami pentingnya manajemen risiko siber, ditandai dengan penerapan kebijakan dan prosedur. Namun koordinasi lintas departemen masih terbatas dan langkah yang diambil masih berdasarkan kebutuhan proyek atau risiko spesifik.

- Tier 3 Repeatable: tahap ini menunjukkan bahwa organisasi memiliki pendekatan keamanan siber yang terkoordinasi dan terdokumentasi. Manajemen risiko menjadi bagian dari proses bisnis dengan praktik konsisten di seluruh organisasi dengan menggunakan teknologi dan proses keamanan yang dioptimalkan.

- Tier 4 Adaptive: organisasi secara proaktif mengidentifikasi dan merespons ancaman siber. Sebagai tingkat tertinggi, organisasi meningkatkan strategi keamanan berdasarkan analisis real-time, intelijen ancaman, evaluiasi risiko secara berkelanjutan, dan integrasi keamanan siber dengan budaya organisasi.

Langkah-langkah Terapkan NIST Cybersecurity Framework

Ada lima tahap yang harus dilalui oleh bisnis saat menerapkan NIST cybersecurity framework, berikut kelima langkah tersebut.

1. Lakukan Penilaian Mendalam

Langkah pertama adalah melakukan penilaian mandiri secara menyeluruh dan mendalam postur keamanan siber organisasi Anda. Penilaian meliputi inventarisasi aset, identifikasi potensi risiko dan kerentanan, hingga mengevaluasi kontrol keamanan yang sudah ada.

Langkah ini membantu bisnis memahami titik kelemahan yang peri diprioritaskan. Pastikan untuk mengetahui apa aset paling penting, ancaman terbesar, dan langkah keamanan yang sudah diterapkan oleh bisnis Anda.

2. Kembangkan Profil NIST CSF

Setiap bisnis memiliki kebutuhan unik, sehingga dibutuhkan profil NIST CSF yang disesuaikan. Prioritaskan subkategori berdasarkan tingkat risiko, industri, dan persyaratan regulasi seperti keamanan data hingga perlindungan transaksi pembayaran. Gunakan matrik risiko untuk menilai kemungkinan dan dampak dari berbagai ancaman.

3. Susun Rencana Implementasi

Setelah menyesuaikan profil sesuai kebutuhan, kemudian buat rencana implementasi jelas dan detail. Rencana implementasi mencakup tugas spesifik, deadline, tanggung jawab, dan alokasi sumber daya. Susun rencana implementasi dengan menggunakan template atau checklist. Anda juga bisa memanfaatkan software manajemen proyek untuk melacak progres kerja tim.

4. Implementasikan Kontrol Keamanan

Hal ini dilakukan untuk mengatsi risiko dan kerentanan yang telah teridentifikasi. Tahap ini merupakan implementasi fungsi “protect” yang menerapkan enkripsi data dan pelatihan keamanan secara berkala.

Penerapan kontrol keamanan dapat berupa kombinasi kontrol teknis (mencakup firewall, software antivirus, dan MFA), kontrol administratif (mencakup kebijakan dan prosedur keamanan), dan kontrol fisik (mencakup CCTV hingga akses terbatas ke area tertentu).

5. Monitoring dan Perbaikan Berkelanjutan

Sebagai proses berkelanjutan, keamanan siber perlu dipantau tingkat efektivitas kontrol keamanan secara rutin. Hal ini dapat dilakukan dengan menilai risiko secara berkala dan menyesuaikan strategi keamanan sesuai kebutuhan.

Gunakan tool seperti scan kerentanan dan SIEM untuk memantau kontrol keamanan. Pastikan untuk memberikan pelatihan dan program secara berkala agar seluruh karyawan memahami praktik terbaik keamanan siber.

Baca Juga: Panduan Lengkap untuk Bisnis Modern Kuasai Keamanan Siber dengan NIST Cybersecurity Framework

Solusi Virtus untuk Permudah Penerapan NIST Cybersecurity Framework

Setelah mengetahui lima tahapan efektif menerapkan NIST cybersecurity framwork untuk memberikan fonadsi keamanan yang solid, kini saatnya Anda mengimplementasikan solusi yang tepat. Virtus Technology Indonesia menawarkan solusi Rubrik, Forcepoint, dan Opentext untuk implementasi NIST cybersecurity framework sehingga Anda dapat memperkuat pertahanan dan keamanan siber.

Rubrik

Rubrik merupakan solusi terintegrasi yang komprehensif dengan fokus pada kecepatan, keamanan, dan kepatuhan untuk membantu bisnis memenuhi standar keamanan dan kepatuhan data NIST CFR. Rubrik dilengkapi dengan tiga pilar utama yakni Data Backup dan Recovery, Enkripsi Anomali, serta Penemuan Data Sensitif untuk memberikan perlindungan menyeluruh terhadap data kritis, bahkan di tengah ancaman siber yang semakin kompleks. Rubrik dilengkapi dengan keunggulan berupa data backup dan recovery, enkripsi anomali, dan penemuan data sensitif.

- Data Backup dan Recovery

Recovery data yang cepat dan andal, termasuk saat merespons serangan ransomware yang semakin canggih. Rubrik memastikan bahwa data organisasi selalu tersedia dan terlindungi dari serangan atau kerusakan dengan pendekatan canggih, antara lain:

- Immutability: data backup yang tidak dapat diubah atau dihapus, bahkan oleh pengguna dengan akses administratif untuk perlindungan optimal terhadap ransomware.

- Global Search: memungkinkan pencarian cepat dan efisien terhadap data yang hilang atau rusak di seluruh lingkungan, sehingga menghemat waktu recovery.

- Instant Recovery: file atau sistem dihidupkan kembali dalam hitungan menit, bukan hari, memastikan kelangsungan bisnis.

- Air Gap: opsi penyimpanan cadangan terisolasi dari lingkungan produksi untuk perlindungan tambahan.

Fitur Unggulan:

- Backup sinkron dan asinkron untuk fleksibilitas.

- Replikasi global untuk memastikan ketersediaan data di berbagai lokasi.

- Orchestration otomatis yang meminimalkan kesalahan manusia dan meningkatkan efisiensi.

- Enkripsi Anomali

Pendekatan proaktif untuk melindungi data dengan mengidentifikasi dan mengenkripsi data yang mencurigakan. Solusi ini menggunakan teknologi terkini untuk mendeteksi ancaman sejak dini dan melindungi data yang paling penting. Berikut keunggulan Rubrik untuk mengeknripsi anomali:

- Deteksi ancaman dini: mendeteksi aktivitas mencurigakan atau pola anomali sebelum potensi kerusakan terjadi.

- Perlindungan data sensitif: menjaga kerahasiaan data yang berharga dari akses yang tidak sah.

- Memastikan pencegahan penyebaran ransomware denagn tidak dapat mengenkripsi data yang sudah terlindungi.

Tiga fitur unggulan Rubrik:

- Machine Learning untuk analisis pola data yang akurat.

- Enkripsi otomatis untuk melindungi data sensitif atau mencurigakan.

- Manajemen kunci enkripsi yang aman untuk memastikan kerahasiaan.

- Penemuan Data Sensitif

Identifikasi data sensitif di seluruh lingkungan dengan akurasi tinggi untuk memahami, melacak, dan melindungi data sensitif untuk memenuhi persyaratan kepatuhan dan mengurangi risiko kebocoran data. Berikut keunggulan Rubrik:

- Compliance: mendukung kepatuhan terhadap regulasi seperti GDPR dan HIPAA.

- Pengurangan risiko: meminimalkan peluang kebocoran data dengan mendeteksi dan melindungi aset sensitif.

- Peningkatan visibilitas: memberikan wawasan mendalam tentang data yang dimiliki organisasi.

Fitur unggulan Rubrik:

- Klasifikasi data otomatis berbasis Machine Learning.

- Pencarian data fleksibel dengan berbagai kriteria, termasuk jenis file, konten, dan metadata.

- Laporan komprehensif untuk membantu strategi pengelolaan data.

Forcepoint

Forcepoint menyediakan solusi keamanan terpadu sesuai kerangka kerja NIST CFR dengan pendekatan adaptif, canggih, dan berpusat pada pengguna. Solusi ini menawarkan platform terpadu untuk mengelola dan menegakkan proteksi data, keamanan adaptif berdasarkan perilaku pengguna dan analisis risiko, deteksi ancaman canggih dengan teknologi zero-day, dan perlindungan maksimal untuk meminimalkan gangguan pada pengguna.

Forcepoint memastikan pencegahan pelanggaran data, memastikan kepatuhan terhadap regulasi, mitigasi risiko, meningkatkan postur keamanan, dan meningkatkan produktivitas tim kerja. Berikut fitur unggulan Forcepoint:

- Penemuan dan klasifikasi data untuk mendukung langah “Identify” dengan memastikan data sensitif diidentifikasi dan dikategorikan.

- Keamanan email dan web dari ancaman eksternal, mendukung langkah “Protect” dan “Detect”.

- Keamanan aplikasi cloud dan endpoint untuk memastikan proteksi menyeluruh di berbagai platform.

- Analisis perilaku pengguna dengan mengidentifikasi anomali dari ancaman internal dengan cepat.

- Kebijakan perlindungan data sesuai kebutuhan spesifik bisnis untuk mendukung penerapan kerangka NIST yang fleksibel.

- Monitoring dan notifikasi real-time terkait aktivtias mencurigakan untuk mencegah insiden dan memberikan respons cepat.

- Respons insiden efisien dengan tool investigasi komprehensif untuk menganalisis ancaman dan mempercepat pemulihan.

Opentext

Opentext menawarkan solusi keamanan data kelas dunia yang dirancang untuk memenuhi kebutuhan regulasi ketat seperti NIST CFR. Dengan pendekatan inovatif melalui produk Voltage, OpenText menyediakan enkripsi dan masking data canggih untuk melindungi informasi sensitif di berbagai lingkungan.

Opentext dilengkapi teknologi Format-Preserving Encryption (FPE) yang memungkinkan data dienkripsi tanpa mengubah format. Dengat fleksibilitas dan integrasi mudah, Opentext menawarkan perlindungan data maksimal tingkat enterprise.

Lima fitur unggulan Opentext untuk meningkatkan produktivtias, mengurangi risiko kebocoran data, dan memastikan kepatuhan terhadap regulasi.

- Enkripsi Data: menjaga keamanan data yang disimpan di berbagai lokasi, termasuk selama transmisi melalui jaringan.

- Masking Data Statis dan Dinamis: menyembunyikan data sensitif saat digunakan dan dalam penyimpanan jangkan panjang tanpa memengaruhi logika bisnis.

- Tokenisasi: mengganti data sensitif dengan token unik yang tidak memiliki nilai intrinsik untuk mencegah penyalahgunaan.

- Format-Preserving Encryption (FPE): mempertahankan format asli data, memastikan kompatibilitas dengan sistem dan aplikasi yang ada.

- Deteksi Anomali: memantau aktivitas mencurigakan dan memberikan peringatan dini untuk mencegah ancaman keamanan.

Implementasikan NIST CSF Bersama Virtus

Virtus Technology Indonesia, bagian dari CTI Group menghadirkan rangkaian solusi dari Rubrik, Forcepoint, dan Opentext untuk membantu bisnis Anda mengimplementasikan NIST CSF secara cepat dan efektif. Virtus siap membantu Anda mengimplementasikan NIST Cybersecurity Framework dari konsep menjadi kenyataan untuk meningkatkan keamanan bisnis ke level yang lebih tinggi.

Virtus sebagai authorized distributor dan partner Rubrik, Forcepoint, dan Opentext memastikan proses implementasi optimal berkat dukungan tim engineer profesional dan bersertifikat. Hubungi tim Virtus hari ini untuk membuat langkah proaktif melindungi aset bisnis Anda.

Penulis: Ervina Anggraini – Content Writer CTI Group